En 1971 nadie se preocupara porque a través de sus redes informáticas pudiera haber alguna amenaza de seguridad. De hecho, símplemente no se pensaba en seguridad informática.

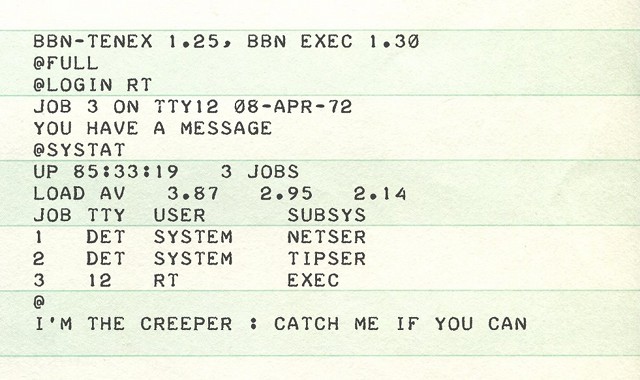

De pronto apareció algo que dejó atónitos a los responsables informáticos de la época, un programa que se replicaba a sí mismo y se difundía de un nodo a otro por toda la red «Soy una enredadera… ¡atrápame si tú puedes! decía y empezó a aparecer por las redes de ARPANET.

El programa se llamaba Enredadera (Creeper) y hoy en día es considerado el Primer virus informático de la historia. No era un programa malicioso, símplemente viajaba libremente por la red replicándose a sí mismo. En aquel momento, los programadores informáticos necesitaron seis meses para desarrollar un programa antivirus efectivo, al que llamaron Reaper. Esta fue la primera vez que se produjo una diferencia clara entre las amenazas y las medidas de defensa.

A continuación, detallamos algunos tipos de ataques que no pueden detener los antivirus tradicionales.

Malware Polifórmico

Muchos de nuestros programas antivirus de siempre usan sistemas de detección basados en firmas. Esto no es más que la comparación de un archivo con una entrada conocida llamada firma, en una base de datos de amenazas conocidas.

Este tipo de protección presenta algunos fallos. En primer lugar, el usuario del antivirus debe disponer de la lista más reciente de firmas, lo que requiere actualizaciones frecuentes por su parte. Si el usuario no lleva a cabo este proceso, estará desprotegido frente a los archivos más recientes. Asimismo, este método de protección es puramente reactivo. La empresa que desarrolla el antivirus debe conocer la firma antes de poder transmitirla a su base de usuarios. Asimismo, el malware suele emplear técnicas de protección para evitar la detección.

El principal fallo aquí suele ser la falta de información o una ausencia de cobertura temporal. El malware polifórmico se ha diseñado para sacar partido a este fallo. Si, por ejemplo, el malware es detectado por un antivirus, se regenerará utilizando nuevas características que no van a coincidir con las firmas asistentes. Esto dificulta la labor del antivirus a la hora de detener una infección. Asimismo, cada día se publican unas 350.000 nuevas variantes de malware . En un entorno como este, lo más probable es que los antivirus basados en firmas casi siempre vayan un paso por detrás.

Documentos convertidos en armas

Los criminales suelen sacar partido a las vulnerabilidades en diferentes formatos de documento para poner en peligro un sistema. Estos documentos suelen emplear scripts incrustados. Los usuarios maliciosos suelen ofuscar el código o el script en el interior de documentos convertidos en armas. Estos parecen inofensivos, incluso para los usuarios con formación, y superan las defensas de los antivirus porque este solo analiza el documento inicial en lugar del código o script posterior. Una vez ejecutado, el ataque se lleva a cabo en segundo plano, sin que el usuario sea consciente de ello.

Los ciberdelincuentes suelen utilizar archivos PDF de Adobe® con código JavaScript® integrado para ejecutar comandos del sistema operativo o descargar ejecutables para poner en peligro los dispositivos y redes a los que acceden. Los atacantes suelen utilizar scripts integrados para ejecutar comandos de PowerShell® . Puesto que esta tecnología está integrada en Windows® , estos ataques pueden dañar los terminales e incluso redes completas. Sin embargo, los PDF no son el único formato de archivo vulnerable. Los documentos basados en HTML y los de Office® suelen incluir este tipo de scripts maliciosos. Una solución de antivirus basada en la comparación de firmas ejecutables pasará por alto estos documentos convertidos en armas, ya que solo analizará el documento inicial y no el código malicioso que ejecuta el documento .

Descargas ocultas en el navegador

Las descargas ocultas en el navegador son archivos que se transfieren al terminal utilizando vulnerabilidades del navegador o de un complemento de este. En esta situación, el programa antivirus no suele activarse. La descarga puede proceder de un sitio web malicioso con un script comprometido o servicio publicitario, o podría tratarse de un sitio web malicioso configurado específicamente para iniciar la descarga. Estos ataques suelen iniciarse con acciones de phishing social o mediante correo electrónico, archivos adjuntos de correo o enlaces emergentes bien disimulados que conducen a los usuarios a un sitio web. A continuación, los criminales pueden sacar partido a las vulnerabilidades de los navegadores o complementos para descargar malware e iniciar el ataque.

Una vez que se completa, el usuario malicioso puede comenzar a causar daños, lo que puede incluir la instalación de un programa de criptominado, un troyano de acceso remoto o ransomware. En octubre de 2017, la ciudad de Issaquah (Washington) sufrió un ataque de ransomware que provocó que los servicios municipales dejaran de estar disponibles durante cuatro días. Todo comenzó con una descarga oculta, después de que un empleado abriera un PDF malicioso en un sitio web.